1.- CONCEPTO DE RED INFORMATICA

La llamada "autopista de la información" es, realmente, un conjunto de miles de redes informáticas unidas entre sí. Comenzó con el propósito de crear una infraestructura comunicativa entre computadoras con fines militares. Hoy en día existen miles de redes que interconectan por vía telefónica millones de computadoras personales de todo el mundo. El espíritu inicial de las primeras experiencias era simplemente académico: pretendían unir bases de datos de centros de investigación de todo el mundo para intercambiar información.

http://www.monografias.com/trabajos11/infintern/infintern.shtml

2.- CONCEPTO DE PROTOCOLO DE RED:

En informática, un protocolo es un conjunto de reglas usadas por computadoras para comunicarse unas con otras a través de una red. Un protocolo es una convención o estándar que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales. En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos. A su más bajo nivel, un protocolo define el comportamiento de una conexión de hardware.

http://es.wikipedia.org/wiki/Protocolo_(inform%C3%A1tica)

estandares de red:

a)ETHERNET:Ethernet es un estándar de redes de computadoras de área local con acceso al medio por contienda CSMA/CD. Ethernet define las características de cableado y señalización de nivel físico y los formatos de tramas de datos del nivel de enlace de datos del modelo OSI. La Ethernet se tomó como base para la redacción del estándar internacional IEEE 802.3

http://es.wikipedia.org/wiki/Ethernet

b)TOKEN RING:Token Ring es una arquitectura de red desarrollada por IBM en los años 1970 con topología lógica en anillo y técnica de acceso de paso de testigo. Token Ring se recoge en el estándar IEEE 802.5. En desuso por la popularización de Ethernet; Actualmente no es empleada en diseños de redes.

c)WI-FI:Es un sistema de envío de datos sobre redes computacionales que utiliza ondas de radio en lugar de cables, además es una marca de la Wi-Fi Alliance (anteriormente la WECA: Wireless Ethernet Compatibility Alliance), la organización comercial que adopta, prueba y certifica que los equipos cumplen los estándares 802.11.

http://es.wikipedia.org/wiki/Wi-Fi

d)BLUETOOTH:Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPANs) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia en la banda ISM de los 2,4 GHz.

http://es.wikipedia.org/wiki/Bluetooth

3.-REQUERIMIENTOS PARA CONECTARSE A UNA RED :

a)COMPUTADORA(caracteristicas de hadware).

Una computadora (del inglés computer, y éste del latín computare -calcular-), también denominada ordenador o computador, es una máquina electrónica que recibe y procesa datos para convertirlos en información útil. Una computadora es una colección de circuitos integrados y otros componentes relacionados que puede ejecutar con exactitud, rapidez y de acuerdo a lo indicado por un usuario o automáticamente por otro programa, una gran variedad de secuencias o rutinas de instrucciones que son ordenadas, organizadas y sistematizadas en función a una amplia gama de aplicaciones prácticas y precisamente determinadas.

partes de una computadora:

1: Monitor

2: Placa base

3: Procesador

4: Puertos ATA

5: Memoria principal (RAM)

6: Placas de expansión

7: Fuente eléctrica

8: Unidad de almacenamiento óptico

9: Disco duro

10: Teclado

11: Ratón

b)SOFTWARE S.O.

Un sistema operativo es un software de sistema, es decir, un conjunto de programas de computación destinados a realizar muchas tareas entre las que destaca la administración de los dispositivos periféricos.

Un sistema operativo se puede encontrar en la mayoría de los aparatos electrónicos que utilicen microprocesadores para funcionar, ya que gracias a éstos podemos entender la máquina y que ésta cumpla con sus funciones (teléfonos móviles, reproductores de DVD, autoradios, computadoras, radios, etc).

http://es.wikipedia.org/wiki/Sistema_operativo

NAVEGADORES DE RED:Mosaic , windows, macintosh,Nestcape navigator,internet explorer, microsoft,y mozilla firefox.

http://es.wikipedia.org/wiki/Navegador_web

c)PROVEDOR DE SERVICIO:Un proveedor de servicios de Internet (o ISP, por la sigla en idioma inglés de Internet Service Provider) es una empresa dedicada a conectar a Internet a los usuarios, o las distintas redes que tengan, y a dar el mantenimiento necesario para que el acceso funcione correctamente. También ofrece servicios relacionados, como alojamiento web o registro de dominios, entre otros.

Algunos provedores de internet pueden ser : TELNOR.IUSACELL.TELCEL,MOVISTAR,CABLEMAS, AXTEL .

http://es.wikipedia.org/wiki/Proveedor_de_servicios_de_Internet

d)MODEM:Un módem es un dispositivo que sirve para modular y demodular (en amplitud, frecuencia, fase u otro sistema) una señal llamada portadora mediante otra señal de entrada llamada moduladora. Se han usado módems desde los años 60, principalmente debido a que la transmisión directa de las señales electrónicas inteligibles, a largas distancias, no es eficiente, por ejemplo, para transmitir señales de audio por el aire, se requerirían antenas de gran tamaño (del orden de cientos de metros) para su correcta recepción. Es habitual encontrar en muchos módems de red conmutada la facilidad de respuesta y marcación automática, que les permiten conectarse cuando reciben una llamada de la RTPC (Red Telefónica Pública Conmutada) y proceder a la marcación de cualquier número previamente grabado por el usuario. Gracias a estas funciones se pueden realizar automáticamente todas las operaciones de establecimiento de la comunicación.

http://es.wikipedia.org/wiki/M%C3%B3dem

e)MEDIO DE TRANSMICION:El medio de transmisión constituye el canal que permite la transmisión de información entre dos terminales en un sistema de transmisión.Las transmisiones se realizan habitualmente empleando ondas electromagnéticas que se propagan a través del canal.

A veces el canal es un medio físico y otras veces no, ya que las ondas electromagnéticas son susceptibles de ser transmitidas por el vacio.

4.- CLASIFICACION:

a) ALCANCE O EXTENSION

-PAN:Red de área Personal (PAN): (Personal Area Network) es una red de ordenadores usada para la comunicación entre los dispositivos de la computadora (teléfonos incluyendo las ayudantes digitales personales) cerca de una persona. Los dispositivos pueden o no pueden pertenecer a la persona en cuestión. El alcance de una PAN es típicamente algunos metros. Las PAN se pueden utilizar para la comunicación entre los dispositivos personales de ellos mismos (comunicación del intrapersonal), o para conectar con una red de alto nivel y el Internet (un up link). Las redes personales del área se pueden conectar con cables con los buses de la computadora tales como USB y FireWire. Una red personal sin hilos del área (WPAN) se puede también hacer posible con tecnologías de red tales como IrDA y Bluetooth.

-LAN:una red que se limita a un área especial relativamente pequeña tal como un cuarto, un solo edificio, una nave, o un avión. Las redes de área local a veces se llaman una sola red de la localización. Nota: Para los propósitos administrativos, LANs grande se divide generalmente en segmentos lógicos más pequeños llamados los Workgroups. Un Workgroups es un grupo de las computadoras que comparten un sistema común de recursos dentro de un LAN.

-MAN:una red que conecta las redes de un área dos o más locales juntos pero no extiende más allá de los límites de la ciudad inmediata, o del área metropolitana. Los enrutadores (routers) múltiples, los interruptores (switch) y los cubos están conectados para crear a una MAN.

-WAN:es una red de comunicaciones de datos que cubre un área geográfica relativamente amplia y que utiliza a menudo las instalaciones de transmisión proporcionadas por los portadores comunes, tales como compañías del teléfono. Las tecnologías WAN funcionan generalmente en las tres capas más bajas del Modelo de referencia OSI: la capa física, la capa de enlace de datos, y la capa de red.

http://es.wikipedia.org/wiki/Red_de_computadoras

b) TIPO DE CONEXION:

1)GUIADOS

-POR TRENZADO:Este consiste en dos alambres de cobre aislados, en general de 1mm de espesor. Los alambres se entrelazan en forma helicoidal, como en una molécula de DNA. La forma trenzada del cable se utiliza para reducir la interferencia eléctrica con respecto a los pares cercanos que se encuentran a su alrededor. Los pares trenzados se pueden utilizar tanto para transmisión analógica como digital, y su ancho de banda depende del calibre del alambre y de la distancia que recorre; en muchos casos pueden obtenerse transmisiones de varios megabits, en distancias de pocos kilómetros. Debido a su adecuado comportamiento y bajo costo, los pares trenzados se utilizan ampliamente y es probable que se presencia permanezca por muchos años

-FIBRA OPTICA:Un cable de fibra óptica consta de tres secciones concéntricas. La más interna, el núcleo, consiste en una o más hebras o fibras hechas de cristal o plástico. Cada una de ellas lleva un revestimiento de cristal o plástico con propiedades ópticas distintas a las del núcleo. La capa más exterior, que recubre una o más fibras, debe ser de un material opaco y resistente.

Un sistema de transmisión por fibra óptica está formado por una fuente luminosa muy monocromática (generalmente un láser), la fibra encargada de transmitir la señal luminosa y un fotodiodo que reconstruye la señal eléctrica.

-COAXIAL:El cable coaxial consta de un alambre de cobre duro en su parte central, es decir, que constituye el núcleo, el cual se encuentra rodeado por un material aislante. Este material aislante está rodeado por un conductor cilíndrico que frecuentemente se presenta como una malla de tejido trenzado. El conductor externo está cubierto por una capa de plástico protector.

La construcción del cable coaxial produce una buena combinación y un gran ancho de banda y una excelente inmunidad al ruido. El ancho de banda que se puede obtener depende de la longitud del cable; para cables de 1km, por ejemplo, es factible obtener velocidades de datos de hasta 10Mbps, y en cables de longitudes menores, es posible obtener velocidades superiores. Se pueden utilizar cables con mayor longitud, pero se obtienen velocidades muy bajas. Los cables coaxiales se emplean ampliamente en redes de área local y para transmisiones de largas distancia del sistema telefónico.

2)NO GUIADOS

-INFRARROJO:El uso de la luz infrarroja se puede considerar muy similar a la transmisión digital con microondas. El has infrarrojo puede ser producido por un láser o un LED.Los dispositivos emisores y receptores deben ser ubicados “ala vista” uno del otro. Su velocidad de transmisión de hasta 100 Kbps puede ser soportadas a distancias hasta de 16 km. Reduciendo la distancia a 1.6 Km. Se puede alcanzar 1.5 Mbps.La conexión es de punto a punto (a nivel experimental se practican otras posibilidades). El uso de esta técnica tiene ciertas desventajas . El haz infrarrojo es afectado por el clima , interferencia atmosférica y por obstáculos físicos. Como contrapartida, tiene inmunidad contra el ruido magnético o sea la interferencia eléctrica.Existen varias ofertas comerciales de esta técnica, su utilización no esta difundida en redes locales, tal vez por sus limitaciones en la capacidad de establecer ramificaciones en el enlace, entre otras razones.

-MICROONDAS:Además de su aplicación en hornos, las microondas nos permiten transmisiones tanto terrestres como con satélites. Dada su frecuencias, del orden de 1 a 10 Ghz, las microondas son muy direccionales y sólo se pueden emplear en situaciones en que existe una línea visual que une emisor y receptor. Los enlaces de microondas permiten grandes velocidades de transmisión, del orden de 10 Mbps.

BLUETOOTH:Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPANs) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia en la banda ISM de los 2,4 GHz.

SATELITE:Es un dispositivo que actúa como “reflector” de las emisiones terrenas. Es decir que es la extensión al espacio del concepto de “torre de microondas”. Los satélites “reflejan” un haz de microondas que transportan información codificada. La función de “reflexión” se compone de un receptor y un emisor que operan a diferentes frecuencias a 6 Ghz. Y envía (refleja) a 4 Ghz. Por ejemplo.Los satélites giran alrededor de la tierra en forma sincronizada con esta a una altura de 35,680 km. En un arco directamente ubicado sobre el ecuador. Esta es la distancia requerida para que el satélite gire alrededor de la tierra en 24 horas. , Coincidiendo que da la vuelta completa de un punto en el Ecuador.

El espaciamiento o separación entre dos satélites de comunicaciones es de 2,880kms. Equivalente a un ángulo de 4° , visto desde la tierra . La consecuencia inmediata es de que el numero de satélites posibles a conectar de esta forma es infinito (y bastante reducido si se saben aprovechar).

http://html.rincondelvago.com/medios-de-transmision-de-datos.html

C)TOPOLOGIA(CONCEPTO)

BUS(lineal):En la topología en bus, al contrario que en la topología de Estrella, no existe un nodo central, si no que todos los nodos que componen la red quedan unidos entre sí linealmente, uno a continuación del otro.El cableado en bus presenta menos problemas logísticos, puesto que no se acumulan montones de cables en torno al nodo central, como ocurriría en un disposición en estrella. Pero, por contra, tiene la desventaja de que un fallo en una parte del cableado detendría el sistema, total o parcialmente, en función del lugar en que se produzca. Es además muy difícil encontrar y diagnosticar las averías que se producen en esta topología.Debido a que en el bus la información recorre todo el bus bidireccionalmente hasta hallar su destino, la posibilidad de interceptar la información por usuarios no autorizados es superior a la existente en una Red en estrella debido a la modularidad que ésta posee. La red en bus posee un retardo en la propagación de la información mínimo, debido a que los nodos de la red no deben amplificar la señal, siendo su función pasiva respecto al tráfico de la red. Esta pasividad de los nodos es debida mas bien al método de acceso empleado que a la propia disposición geográfica de los puestos de red.La Red en Bus necesita incluir en ambos extremos del bus, unos dispositivos llamados terminadores, los cuales evitan los posibles rebotes de la señal, introduciendo una impedancia característica (50 Ohm.)Añadir nuevos puesto a una red en bus, supone detener al menos por tramos, la actividad de la red. Sin embargo es un proceso rápido y sencillo.Es la topología tradicionalmente usada en redes Ethernet.

ANILLO(tofenrina):El anillo, como su propio nombre indica, consiste en conectar linealmente entre sí todos los ordenadores, en un bucle cerrado. La información se transfiere en un solo sentido a través del anillo, mediante un paquete especial de datos, llamado testigo, que se transmite de un nodo a otro, hasta alcanzar el nodo destino.El cableado de la red en anillo es el más complejo de los tres enumerados, debido por una parte al mayor coste del cable, así como a la necesidad de emplear unos dispositivos denominados Unidades de Acceso Multiestación (MAU) para implementar físicamente el anillo.A la hora de tratar con fallos y averías, la red en anillo presenta la ventaja de poder derivar partes de la red mediante los MAU's, aislando dichas partes defectuosas del resto de la red mientras se determina el problema. Un fallo, pues, en una parte del cableado de una red en anillo, no debe detener toda la red. La adición de nuevas estaciones no supone una complicación excesiva, puesto que una vez más los MAU's aíslan las partes a añadir hasta que se hallan listas, no siendo necesario detener toda la red para añadir nuevas estaciones.Dos buenos ejemplos de red en anillo serían Token-Ring y FDDI (fibra óptica)

ESTRELLA :Esta topología se caracteriza por existir en ella un punto central, o más propiamente nodo central, al cual se conectan todos los equipos, de un modo muy similar a los radios de una rueda.De esta disposición se deduce el inconveniente de esta topología, y es que la máxima vulnerabilidad se encuentra precisamente en el nodo central, ya que si este falla, toda la red fallaría. Este posible fallo en el nodo central, aunque posible, es bastante improbable, debido a la gran seguridad que suele poseer dicho nodo. Sin embargo presenta como principal ventaja una gran modularidad, lo que permite aislar una estación defectuosa con bastante sencillez y sin perjudicar al resto de la red.Para aumentar el número de estaciones, o nodos, de la red en estrella no es necesario interrumpir, ni siquiera parcialmente la actividad de la red, realizándose la operación casi inmediatamente.La topología en estrella es empleada en redes Ethernet y ArcNet.

ARBOL:La topología en árbol es una generalización de la topología en bus. Esta topología comienza en un punto denominado cabezal o raíz (headend). Uno ó más cables pueden salir de este punto y cada uno de ellos puede tener ramificaciones en cualquier otro punto. Una ramificación puede volver a ramificarse. En una topología en árbol no se deben formar ciclos. Una red como ésta representa una red completamente distribuida en la que computadoras alimentan de información a otras computadoras, que a su vez alimentan a otras. Las computadoras que se utilizan como dispositivos remotos pueden tener recursos de procesamientos independientes y recurren a los recursos en niveles superiores o inferiores conforme se requiera.

MIXTA: Las líneas se clasifican según su forma, su posición en el espacio y la relación que guardan entre sí.

http://html.rincondelvago.com/topologias.html

D)DIRECCIONALIDAD DE DATOS:

1.-SIMPLEX-UNIDERECCIONAL:Es aquel en el que una estación siempre actúa como fuente y la otra siempre como colector. este método permite la transmisión de información en un único sentido.

2.- HALF DUPLEX-BIDIRECCIONAL:Cuando dos equipos se comunican en una LAN, la información viaja normalmente en una sola dirección a la vez, dado que las redes en bana base usadas por las redes LAN admiten solo una señal. Esto de denomina comunicación half-duplex.

La transmisión half-duplex (hdx) permite transmitir en ambas direcciones; sin embargo, la transmisión puede ocurrir solmente en una dirección a la vez. Tamto transmisor y receptor comparten una sola frecuencia. Un ejemplo típico de half-duplex es el radio de banda civil (CB) donde el operador puede transmitir o recibir, no pero puede realizar ambas funciones simultaneamente por el mismo canal. Cuando el operador ha completado la transmisión, la otra parte debe ser avisada que puede empezar a transmitir (e.g. diciendo “cambio”).

http://www.mitecnologico.com/Main/ModosDeTransmisionSimplexHalfDuplexYFullDuplex

3.- FUULL DUPLEX: En cambio dos sistemas que se pueden comunicar simultaneamente en dos direcciónes estám operando en modo full-duplex. El ejemplo más comun de una red full-duplex es, una vez mas, el sistema telefónico. Ambas parte pueden hablar simultaneamente durante una llamada telefónica y cada parte puede oír a la otra a la vez. Un ejemplo de un sistema de comunicación half-duplex es la radio, como ser los radiotransmisores, en los que solo una parte puede transmitir a la vez, y cada parte debe decir “cambio”, para indicar que ha terminado de transmitir y está pasando de modo transmisión a modo recepción.

La transmisión full-duplex (fdx) permite transmitir en ambas dirección, pero simultáneamente por el mismo canal. Existen dos frecuencias una para transmitir y otra para recibir. Ejemplos de este tipo abundan en el terreno de las telecomunicaciones, el caso más típico es la telefonía, donde el transmisor y el receptor se comunican simultaneamente utilizando el mismo canal, pero usando dos frecuencias.

http://www.mitecnologico.com/Main/ModosDeTransmisionSimplexHalfDuplexYFullDuplex

E) ANCHO DE BANDA:

Para señales analógicas, el ancho de banda es la longitud, medida en Hz, del rango de frecuencias en el que se concentra la mayor parte de la potencia de la señal. Puede ser calculado a partir de una señal temporal mediante el análisis de Fourier. También son llamadas frecuencias efectivas las pertenecientes a este rango.

INSTALACION UNA RED LAN: Primero: cada computadora debe poseer una tarjeta de red, ojalá de clase Ethernet 10/100, te sugiero la D-Link Ethernet, me ha dado excelentes resultados. Obviamente cada tarjeta debe encontrarse instalada en el sistema.(usar disco de instalación)

Segundo: Debes comprar cable UTP categoría 5 (Conocido como par trenzado), este a mi parecer tiene excelente relación calidad/costo.

Tercero: Debes comprar conectores RJ-45 de ocho pines. Cada computadora lleva 2 conectores.

Cuarto: Debes comprar una consola conocida como concentrador o HUB, existen de 4 bocas, de 8 bocas, etc. En este caso, debes comprar una de 8 bocas. (El Hub NO debe ser con conexión USB, sino RJ-45)

Quinto: En ambos conectores, mirados desde atrás, de izquierda a derecha, los colores a utilizar deben ser: Pin1 : blanco-verde Pin2 : verde Pin3 : blanco-naranja Pin4 : azul Pin5 : blanco-azul Pin6 : naranja Pin7 : blanco-cafe Pin8 : cafe

Configuración: Con respecto a este tema, debes ingresar a la configuración del entorno de red, y establecer las siguientes propiedades. 1) Cliente para redes Microsoft. 2) Protocolos a utilizar : Netbeui y compatible con IPX/SPX. 3) Compartir impresoras y archivos. 4) Cada PC debe tener un nombre distinto, pero deben pertenecer al mismo grupo de trabajo. 5) Para saber si las tarjetas de red y las conexiones están bien hechas, basta que enciendas el hub, conectes el cable al hub y al PC y luego enciendas el PC, la luz verde del HUB y de la tarjeta de red debería encender. Si es así y se te genera algún problema es porque hay algún error en la configuración. Luego, comparte alguna carpeta de cada computadora y reinicia cada PC.

http://www.todoexpertos.com/categorias/tecnologia-e-internet/redes-de-computadores/respuestas/181521/como-instalar-una-red-lan

*INSTALACION DE TARJETAS: La tarjeta de Red es aquella que se encarga de interconecta las estaciones de trabajo con el concentrador y a su vez con el Servidor (HOST).

Otros:

En este espacio encontraremos os dispositivos restantes de la Red.

Conectores RJ45:

Es un acoplador utilizado para unir cables o para conectar un cable adecuado en este caso se Recomienda los conectores RJ45

TIPOS :

TOKEN RING: Las tarjetas para red Token Ring han caído hoy en día casi en desuso, debido a la baja velocidad y elevado costo respecto de Ethernet. Tenían un conector DE-9. También se utilizó el conector RJ-45 para las NICs (tarjetas de redes) y los MAUs (Multiple Access Unit- Unidad de múltiple acceso que era el núcleo de una red Token Ring).

ARCNET

Las tarjetas para red ARCNET utilizaban principalmente conectores BNC y/o RJ-45 aunque estas tarjetas ya pocos lo utilizan ya sea por su costo y otras desventajas...

Ethernet [editar]

Artículo principal: Ethernet

Las tarjetas de red Ethernet utilizan conectores RJ-45 (10/100/1000) BNC (10), AUI (10), MII (100), GMII (1000). El caso más habitual es el de la tarjeta o NIC con un conector RJ-45, aunque durante la transición del uso mayoritario de cable coaxial (10 Mbps) a par trenzado (100 Mbps) abundaron las tarjetas con conectores BNC y RJ-45 e incluso BNC / AUI / RJ-45 (en muchas de ellas se pueden ver serigrafiados los conectores no usados). Con la entrada de las redes Gigabit y el que en las casas sea frecuente la presencias de varios ordenadores comienzan a verse tarjetas y placas base (con NIC integradas) con 2 y hasta 4 puertos RJ-45, algo antes reservado a los servidores.

Pueden variar en función de la velocidad de transmisión, normalmente 10 Mbps ó 10/100 Mbps. Actualmente se están empezando a utilizar las de 1000 Mbps, también conocida como Gigabit Ethernet y en algunos casos 10 Gigabit Ethernet, utilizando también cable de par trenzado, pero de categoría 6, 6e y 7 que trabajan a frecuencias más altas.

Las velocidades especificadas por los fabricantes son teóricas, por ejemplo las de 100 Mbps (13,1 MB/s) realmente pueden llegar como máximo a unos 78,4Mbps (10,3 MB/s).

Wi-Fi [editar]

Artículo principal: Wi-Fi

También son NIC las tarjetas inalámbricas o wireless, las cuales vienen en diferentes variedades dependiendo de la norma a la cual se ajusten, usualmente son 802.11a, 802.11b y 802.11g. Las más populares son la 802.11b que transmite a 11 Mbps (1,375 MB/s) con una distancia teórica de 100 metros y la 802.11g que transmite a 54 Mbps (6,75 MB/s).

La velocidad real de transferencia que llega a alcanzar una tarjeta WiFi con protocolo 11.b es de unos 4Mbps (0,5 MB/s) y las de protocolo 11.g llegan como máximo a unos 20Mbps (2,6 MB/s).

-COMPROBACION DE PROTOCOLOS:

Cuando un usuario ejecuta un comando que utiliza un protocolo de capa de aplicación TCP/IP, se inicia una serie de eventos. El mensaje o el comando del usuario se transfiere a través de la pila de protocolo TCP/IP del sistema local. A continuación, el mensaje o el comando pasa por el medio de red hasta los protocolos del sistema remoto. Los protocolos de cada capa del host de envío agregan información a los datos originales.

Además, dichos protocolos interactúan con sus equivalentes en el host de recepción. La Figura 1–1 muestra la interacción.

http://docs.sun.com/app/docs/doc/820-2981/ipov-29?l=es&a=view

-COMO INDICAR GRUPOS DE TRABAJO Y DIRECCION IP?

Los protocolos de capa de vínculo de datos, como PPP, colocan el datagrama IP en una estructura. Estos protocolos adjuntan un tercer encabezado y un pie de página para crear una estructura del datagrama. El encabezado de la estructura incluye un campo de comprobación de la redundancia cíclica (CRC) que comprueba si se producen errores al transferir la estructura por el medio de red. A continuación, la capa del vínculo de datos transfiere la estructura a la capa física.

http://docs.sun.com/app/docs/doc/820-2981/ipov-29?l=es&a=view

-

COMO SE COMPRUEBA LA FUNCION DE LA RED:

GFI Network Server Monitor puede comprobar la disponibilidad de sitios HTTP Y HTTPS, en los puestos especificados.

GFI Network Server Monitor puede ser configurado para atravesar un servidor proxy y para pasar credenciales de acceso cuando se requiera autentificación. Estas credenciales pueden ser especificadas como parte de los parámetros de Servidor Proxy de GFI Network Server Monitor, que se configuran desde el nodo General Options. Para más información sobre los parámetros de servidor proxy, por favor refiérase a la sección `Configuración de Servidor Proxy' en el capítulo `Opciones Generales'.

Si el sitio HTTP/HTTPS requiere autentificación, GFI Network Server Monitor pasará el nombre de usuario y contraseña especificados en la etiqueta Logon Credentials de la comprobación. Para más información sobre datos de autentificación, por favor refiérase a la sección Credenciales de Inicio de Sesión del capítulo `Configurar GFI Network Server Monitor'.

Una función HTTP/HTTPS necesita los siguientes parámetros:

URL:http(s):// - Especifique la localización del sitio HTTP/HTTPS en formato URL (es decir, formato http://servidor[:puerto]/ruta/...).

Use server verification (https) for this site - Habilite esta opción cuando se requieran credenciales de inicio de sesión para acceder al sitio objetivo.

Check for availability only - Habilite esta opción para comprobar SOLO la disponibilidad del sitio objetivo.

Check availability - Habilite esta opción para comprobar la disponibilidad del sitio objetivo así como su contenido buscando una cadena específica.

Contains the following text - Habilite esta opción y especifique la cadena a buscar en el contenido del sitio objetivo. Si no se encuentra una coincidencia, la comprobación será clasificada como fallida.

Does not contain the following string - Habilite esta opción y especifique la cadena a buscar en el contenido del sitio objetivo. Si no se encuentra una coincidencia, la comprobación será clasificada como exitosa.

Use http web site authentication - Habilite esta opción si el sitio HTTP objetivo requiere autentificación. Esta opción utilizará los datos de autentificación especificados en las credenciales de inicio de sesión de las propiedades de la comprobación.

Use proxy server - Habilite esta opción si se va a acceder al sitio web objetivo a través de un servidor proxy.

GFI Network Server Monitor puede ser configurado para atravesar un servidor proxy, así como para pasar credenciales de acceso al sitio FTP especificado si se requiere autentificación.

Una función FTP necesita los siguientes parámetros:

URL:ftp(s):// - Especifique la localización del sitio FTP en formato URL (es decir, formato ftp://servidor[:puerto]/ruta/...).

Use FTP site authentication - Habilite esta opción cuando se requieran credenciales de inicio de para acceder al sitio FTP especificado.

Use proxy server - Habilite esta opción si se va a acceder al sitio FTP especificado a través de un servidor proxy.

http://support.gfi.com/manuals/es/nsm6/nsm6manual_es-1-20.html

H) COMPARTIENDO CARPETAS Y ARCHIVOS :

-COMO ACCEDER A CARPETAS COMPARTIDAS EN UNA RED LOCAL Inicie el Panel de Control de Windows (para ello pulse el botón Inicio → Panel de Control) y seleccione Conexiones de red.Seleccione la conexión de red de la tarjeta de red que está conectada a su concentrador, hub o router. Normalmente viene indicada con el nombre "Conexión de área local", "Local Area Connection" o similares. //-->

Si se muestran varias conexiones y tiene dudas, no elija conexiones Firewire (1394). Si quedan varias, seleccione la que tenga el texto "Conectado", y ante la duda, la que tenga el texto "Ethernet" o "Local".

Aparecerá la ventana de estado de su conexión de red. Pulse en ella el botón Propiedades.En el caso que la mencionada opción no aparezca en la lista, será necesario instalarla, pulsando Instalar → Servicio → Agregar... → Compartir impresoras y archivos para redes Microsoft → Aceptar.A partir de este momento, su ordenador ya será capaz de compartir carpetas (y también impresoras) en su red local.

http://www.brindys.com/docs/cas00011104.html

-COMO SE BLOQUEAN ARCHIVOS :

El sistema de archivos NTFS disponible en Windows XP proporciona varias ventajas de seguridad con respecto a las versiones anteriores de Windows que no contaban con NTFS. Una de estas ventajas es el control de acceso. Esta medida de seguridad permite limitar el acceso de los usuarios a los datos de un equipo o red mediante el uso de listas de control de acceso de Windows XP en unidades con formato NTFS. Las características de control de acceso permiten restringir el acceso a un usuario, equipo o grupo de usuarios determinado.

Para ver la ficha Seguridad, siga estos pasos:

- Abra Opciones de carpeta en el Panel de control. (Haga clic en Inicio → Panel de control. Haga doble clic en Opciones de carpeta.)

- En la ficha Ver, bajo Configuración avanzada, desactive la casilla Utilizar uso compartido simple de archivos [recomendado].

Los equipos con Windows XP Home Edition tienen habilitada siempre la interfaz Uso compartido simple de archivos, por lo que no podrá encontrar la opción mencionada anteriormente

http://www.brindys.com/docs/cas00011104.html

-COMO COMPARTIR CARPETAS A UNA RED LOCAL:

Puede utilizar cualquier carpeta para ser compartida en red, pero le recomendamos que sea una carpeta presente en el directorio raiz de su disco duro (el disco C: a ser posible).

Aunque no lo recomendamos, puede compartir carpetas presentes en el Escritorio de Windows, carpetas ubicadas dentro de las carpetas del sistema (como "Mis documentos"), o presentes dentro de largas rutas dentro de su disco duro, pero todo ello no hará más que traer problemas adicionales con el paso del tiempo. Por ejemplo, los antivirus y firewall limitarán el acceso a ellas, los programas de backup tendrán dificultad para acceder a rutas demasiado largas, etcétera.

Una vez haya decidido la carpeta que desea compartir, búsquela con el explorador de Windows. Use por ejemplo el icono Mi PC para buscarla.

Sin entrar dentro de la carpeta, haga clic con el botón derecho del ratón sobre la carpeta, y seleccione la opción Compartir y seguridad...

Se mostrará la siguiente pantalla, donde debe marcar la opción Compartir esta carpeta.

http://www.brindys.com/docs/cas00011104.html

-COMO SABER QUE CARPETAS TENGO COMPARTIDOS:

Botón derecho sobre "Mi PC", escoges "administrar" luego despliegas "Carpetas compartidas" y finalmente das click en "Recursos compartidos".

I) COMPARTIENDO IMPRESORAS EN RED

Se muestra un aviso indicando que debemos instalar la imrpesora antes de usarla:Y aparece el cuadro o letrero.

Tras pulsar el botón Sí, aparece un asistente, que inicia un proceso que copiará los archivos necesarios desde el ordenador que tiene la impresora, y configurará nuestro ordenador para poder utilizar la impresora como si estuviera conectada a nuestro equipo

Al concluir el proceso, en el menú Inicio-Configuración-Impresoras podemos ver la nueva impresora disponible:También se puede instalar una impresora de red mediante el icono Agregar Impresora que vemos en la imagen anterior; sin embargo, es más fiable y cómodo el método anterior.A partir de este momento, cuando deseemos imprimir, si sólo tenemos esa impresora lo haremos del modo habitual.Si hemos instalado en nuestro PC más de una impresora (pueden ser de red y/o locales), al imprimir debemos seleccionar la impresora deseada para cada ocasión (una de ellas es la predeterminada, la que en el gráfico anterior se muestra una marca en forma de v). Para cambiar la impresora predeterminada, se lo indicamos con botón derecho-Configurar como predeterminadaPara elegir con qué impresora deseamos imprimir, en vez de pulsar el botón de imprimir, debemos usar el menú Archivo-Imprimir, y en el cuadro de diálogo resultante, elegir la impresora en la lista desplegable.

http://www.trucoswindows.net/tutorial-84-TUTORIAL-Compartir-impresoras-en-una-red-local.html

-COMO SE INSTALARA UNA IMPRESORA EN RED :

Que tal, en algunas ocasiones las impresoras pueden estar conectadas en red con asignación de una dirección IP fija. Para conectar los equipos de cómputo a ella se realiza de la siguiente manera:

1. Conocer la dirección IP de la impresora. Puedes buscarla o asignarla en el panel de control de la impresora, regularmente esta en Configuración de Red, TCP/IP, le asignas la dirección IP, la máscara de subred y la puerta de enlace. O bien imprimir la configuración de la impresora y te mostrará esos datos.

2. Para poder realizar ajustes o ver mas detalles puedes buscar en la página web de la impresora, ingresando con su dirección IP. (P:E. Si el ip es 147.221.23.62 entonces entrar de la siguiente manera: http://147.221.23.62)

3. En la PC, entras a Panel de control / Impresoras / Agregar una impresora / Impresora local o en red. Damos click en el botón siguiente.(Y desactivamos la opción de la detección automática).

4. Selección de un Puerto. Elejimos crear un nuevo puerto del tipo Standard TCP/IP Port, y damos click en siguiente.

5. Aparecera un wizard para crear un nuevo puerto, damos click en siguiente.

6. Ingresa la dirección IP de la impresora

7. Inmediatamente se mostrará una ventana con los datos de configuración del puerto. Damos click en Finalizar

8. En esta sección elejimos la marca y el modelo de la impresora, o bien, si tenemos el disco de instalación, le damos en el botón Tengo Disco. Verfificamos que sea el driver correcto. Damos click en el botón siguiente

9. Le damos un nombre a la impresora y seleccionamos si va a ser la impresora predeterminada.

10. Compartir impresora, le damos click en siguiente.

11. Imprimir una página de prueba y damos click en Siguiente.

12. Finalmente el sistema te instala los drivers y muestra la confirmación del envío de la página de prueba

Este es el proceso completo

http://realcivilis.wordpress.com/2008/07/11/%C2%BFcomo-instalar-una-impresora-en-red/

-COMO SE COMPARTE:

Antes de compartir una impresora, debemos instalarla y comprobarla de la forma habitual en nuestro ordenador (si no lo estaba).En el menú Inicio-Configuración-Impresoras podemos ver las impresoras disponibles en nuestro ordenador, tanto las conectadas directamente a nuestro equipo, como las de otros ordenadores que hayamos instalado según el método descrito en el apartado anterior.

En este ejemplo, vemos la impresora HP predeterminada (signo v) no compartida, una Epson Stylus Color ya compartida y una impresora de red Epson Stylus Pro XL+ que está en otro ordenador y hemos instalado previamente (nótese el cable bajo la impresora).Si deseamos compartir la HP basta con pulsar botón derecho y elegir Compartir:Activaremos Compartido Como y podremos indicar un nombre,Tras pulsar Aceptar, el icono de la impresora mostrará la mano indicando que es un recurso compartidoA partir de este momento, los demás ordenadores de la red podrán verla como una impresora de red.

http://www.trucoswindows.net/tutorial-84-TUTORIAL-Compartir-impresoras-en-una-red-local.html

jueves, 3 de diciembre de 2009

P25: RED DE AREA LOCAL

Publicado por aLeKSiThApH en 9:33 0 comentarios

jueves, 19 de noviembre de 2009

P24:EL DISCO COMPACTO Y EL DVD

1.-Como graba el rayo laser un cd?

Por medio de un laser lo que hace es quemar partes microscopicas parte de la pista del disco , la parte quemada es el 0 y la no quemada el 1.

Asi se van formando los datos en binario.

Luego en la lectura del cd grabado, el laser incide sobre la pista, cuando el laser da en una parte no grabada, el rayo se retorna hacia el detector y cuando da en la parte quemada, el rayo se dispersa y no es detectado.

http://es.answers.yahoo.com/question/index?qid=20080430233223AA6TO9G

2.-Como graba el rayo laser un dvd?

El laser crea unos agujeros microscopicos en la superficie y luego al leerlo los datos son unos y ceros segun sean agujeros o no.

3.-Cual es la diferencia entre un dvd-r y un dvd+r?

Formato +R un poco más caro que el -R (también algo más rápido), y el +R menos compatible (porque es más nuevo).

>> DVD-RW <<

Formato apoyado por el DVD Forum (Organismo que regula el formato DVD) y desarrollado por PIONNER y que incorpora la tecnología CLV (Constant Linear Velocity) o velocidad lineal constante, garantizando un flujo constante de datos.

http://espanol.answers.yahoo.com/question/index?qid=20071017104233AAdDeYO

4.- Que velocidades manejan actualmente los quemadores de cd y dvd?

velocidades manejan actualmente los quemadores de cd y dvd. Las velocidades de lectura y escritura son variables. La mayor velocidad en grabado, hasta hoy, es 32X para cd y 20X para dvd. Un detalle bien recomendable para la velocidad de nuestras grabaciones, es comprobar, al momento de la compra de un disco, que su velocidad sea compatible con la de nuestro equipo, pues es éste un factor influyente en el proceso y la velocidad de una grabación.

http://www.mexicotop.com/article/Quemador+de+dvd

Publicado por aLeKSiThApH en 9:24 0 comentarios

P:23 CONFIGURACION DE EQUIPO DE COMPUTO

REALIZA UNA INVESTIGACION EN INTERNET SOBRE LO SIG:

1.-Investigar sobre los tipos de tarjetas de memoria

Hay diversos tipos de tarjetas y de trabajos de memoria que se utilizan. La mayoría se usan en cámaras fotográficas digitales, en consolas de videojuegos, en teléfonos móviles, y en usos industriales. La tarjeta de PC (PCMCIA) estaba entre los primeros formatos de tarjeta comerciales de memoria (tipo tarjetas de I).

Se utiliza solamente y principalmente en usos industriales y para trabajos de Entrada-Salida (tipo I/II/III), como estándar de la conexión para los dispositivos (tales como un módem.

Tarjeta de PC salieron, incluyendo CompactFlash, SmartMedia, SD, MiniSD, MicroSD y similares. En otras áreas, las tarjetas de memoria integradas mini (SD) fueron utilizadas en los teléfonos móviles, consolas, comenzando a usar formatos de tarjeta de los propios fabricantes, y los dispositivos como PDAs y los creadores digitales de la música comenzaron a usar tarjetas de memoria desprendibles.

Aparecieron nuevos formatos, incluyendo SD/MMC, Memory Stick, tarjeta XD-Picture Card, y un número de tarjetas varias, de baja calidad y más pequeñas. El deseo para las tarjetas ultra-pequeñas para los teléfonos moviles, PDAs, y las cámaras fotográficas digitales compactas condujo una tendencia hacia tarjetas más pequeñas que la generación anterior de tarjetas "compactas" que ya parecían grandes.

En cámaras fotográficas digitales, SmartMedia y CompactFlash han tenido mucho éxito. En 2001, SM acaparó el 50% del mercado de cámaras fotográficas digitales y las CF tenían un asimiento del estrangular en cámaras fotográficas digitales profesionales.

http://es.wikipedia.org/wiki/Tarjeta_de_memoria

2.-Lectoras de memorias para impresoras

Impresora HP Photosmart 100

C8441A

Dos áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II pero no Microdrive

Tarjeta SmartMedia

Impresora HP Photosmart 130

C8442A

Cuatro áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II

Tarjetas Secure Digital y MultiMedia

Tarjetas SmartMedia y xD Picture

Memory Stick

Impresora HP Photosmart 230

Q3000A

Impresora HP Photosmart 145

Q3025A

Cuatro áreas de ranura para tarjeta de memoria (el cuadro de tamaño máximo probado aparece a continuación):

Tarjeta CompactFlash, Tipo I/II

Tarjetas Secure Digital y MultiMedia

Tarjetas SmartMedia y xD Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate, Memory Stick DUO (con adaptador únicamente)

Impresora HP Photosmart 245

Q3046A

Impresora HP Photosmart 325

Q3414A

Cuatro áreas de ranura para tarjeta de memoria (el cuadro de tamaño máximo probado aparece

a continuación):

Tarjeta CompactFlash, Tipo I/II

Secure Digital y MultiMedia

Tarjetas SmartMedia y xD Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate, Memory Stick DUO (con adaptador únicamente)

Impresora HP Photosmart 375

Q3419A

Impresora HP Photosmart 335

Q6377A

Cuatro áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II

Tarjeta Secure Digital y MultiMedia

Tarjetas SmartMedia y xD Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate, Memory Stick DUO (con adaptador únicamente)

Impresora HP Photosmart 385

Q6387A

Impresora HP Photosmart 425

Q7070A

Áreas de la ranura para tarjeta de memoria para una cámara digital:

Tarjeta Secure Digital y MultiMedia

Impresora HP Photosmart 475

Q7011A

Cuatro áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II

Tarjeta Secure Digital y MultiMedia

Tarjetas xD-Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate, Memory Stick DUO (con adaptador únicamente).

Impresora HP Photosmart 1000

C6723A

Dos áreas de ranura para tarjeta de memoria:

CompactFlash, Tipo I/II, y Microdrive (170 MB únicamente)

Tarjeta SmartMedia

Impresoras HP Photosmart P1000/P1100

C6724A

Impresora HP Photosmart 1115

C8639A

Dos áreas de ranura para tarjeta de memoria:

CompactFlash, Tipo I/II, y Microdrive (probada con 170 MB únicamente, puede funcionar hasta 512/528 MB)

Tarjeta SmartMedia

Impresora HP Photosmart 1215

C8401A

Dos áreas de ranura para tarjeta de memoria:

CompactFlash, Tipo I/II, y Microdrive (probada con 170 MB únicamente, puede funcionar hasta 512 MB)

Tarjeta SmartMedia

Impresora HP Photosmart 1218

C8402A

Impresora HP Photosmart 1315

C6723A

Dos áreas de ranura para tarjeta de memoria:

CompactFlash, Tipo I/II, y Microdrive (probada con 512 MB únicamente)

SmartMedia y Memory Stick

Impresora HP Photosmart 7350

Q1603A

Cuatro áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II y Microdrive de IBM (No se probaron los Microdrives)

Secure Digital y MultiMedia

Tarjeta SmartMedia

Memory Stick

Impresora HP Photosmart 7550

Q1605A

Impresora HP Photosmart 7260

Q3005A

Las tarjetas compatibles son las siguientes (el cuadro de tamaño máximo probado aparece a continuación):

Tarjeta CompactFlash, Tipo I/II y Microdrive

Secure Digital y MultiMedia

Tarjetas SmartMedia y xD Picture

Memory Stick, Memory Stick PRO, Memory Stick DUO y Memory Stick Magic Gate

Impresora HP Photosmart 7660

Q3010A

Impresora HP Photosmart 7760

Q3015A

impresora HP Photosmart serie 7960

Q3020A

impresora HP Photosmart serie 7450

Q3409A

Cuatro áreas de ranura para tarjeta de memoria (el cuadro de tamaño máximo probado aparece a continuación):

Tarjeta CompactFlash, Tipo I/II y Microdrive

Secure Digital y MultiMedia

Tarjetas SmartMedia y xD Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate y Memory Stick DUO (con adaptador únicamente)

impresora HP Photosmart serie 8150

Q3399A

impresora HP Photosmart serie 8450

Q3388A

Impresora fotográfica profesional HP Photosmart 8750

Q5747A

Cuatro áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II y Microdrive

Secure Digital y MultiMedia

xD-Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate y Memory Stick DUO (con adaptador únicamente)

Impresora fotográfica HP Photosmart 7850

Q6335A

Cuatro áreas de ranura para tarjeta de memoria:

Tarjeta CompactFlash, Tipo I/II y Microdrive

Secure Digital, MultiMediaCard, Secure MultiMediaCard, y Mini Secure Digital (sólo con adaptador).

xD-Picture

Memory Stick, Memory Stick PRO, Memory Stick Magic Gate y Memory Stick DUO (con adaptador únicamente)

Impresora fotográfica HP Photosmart 8050

Q6351A

Impresora fotográfica HP Photosmart 8250

Q3474A

http://h10025.www1.hp.com/ewfrf/wc/document?docname=c00388450&lc=es&dlc=es&cc=es&product=58158

3.-.Indique los pasos para congigurar una impresora lpt ala pc.

Aunque la configuración de la impresora debería ser prácticamente autoexplicativo, y de hecho es sencillo, al arrancar desde CD, para configurar la impresora es necesario hacerlo desde el menú propio de KNOPPIX --> Configuración --> Configurar impresora(s)

4.- Indique los pasos para configurar una impresora USB.

Esto es un problema puramente soft. Desonecta la impresora del puerto y vuelvela a conectar (estando encendida claro). Si no aparece el mensaje de nuevo hardware es que hay un problema de algun tipo, bien en la impresora, en el cable o en el puerto USB. Las impresoras USB no estan diseñadas para instalarse manualmente, cuando detecte el hard, pedira controladores y entonces se los pones.

http://www.todoexpertos.com/categorias/tecnologia-e-internet/hardware/respuestas/337440/como-instalar-una-impresora-a-un-puerto-usb

Publicado por aLeKSiThApH en 9:18 0 comentarios

jueves, 29 de octubre de 2009

P22: INTEGRIDAD DE LA INFORMACION

QUE ES ANNTIVIRUS?

Antivirus es un programa creado para prevenir o evitar la activación de los virus, así como su propagación y contagio. Cuenta además con rutinas de detención, eliminación y reconstrucción de los archivos y las áreas infectadas del sistema.

MENCIONAR AL MENOS 5 ANTIVIRUS COMERCIALES:

.Panda antivirus

.Norton antivirus

.McAfee virusScan

.Esafe

.F-Prot

.IBM Antivirus

.PcCillin

.Dr. Solomon´s Tool kit

IDENTIFIQUE CUALES SON LAS 3 CARACTERISTICAS PRINCIPALESDE UN ANTIVIRUS

VACUNA es un programa que instalado residente en la memoria, actúa como "filtro" de los programas que son ejecutados, abiertos para ser leídos o copiados, en tiempo real.

DETECTOR, que es el programa que examina todos los archivos existentes en el disco o a los que se les indique en una determinada ruta o PATH. Tiene instrucciones de control y reconocimiento exacto de los códigos virales que permiten capturar sus pares, debidamente registrados y en forma sumamente rápida desarman su estructura.

ELIMINADOR es el programa que una vez desactivada la estructura del virus procede a eliminarlo e inmediatamente después a reparar o reconstruir los archivos y áreas afectadas.

COMO SE CREA UNA NUEVA CARPETA DE USUARIOS:

Hay muchas formas una es esta:

1-hacero click con el boton derecho sobre el escritorio

2-seleccionamos la opcion nuevo

3-seleccionamos la opcion carpeta

4-aparecera en el escritorio con el nombre nueva carpeta (le podemos poner el nombre que queremos)

5-ponemos enter y listo...

http://espanol.answers.yahoo.com/question/index?qid=20060925200145AA13x6t

http://www.perantivirus.com/sosvirus/pregunta/antiviru.htm

COMO ES ESTABLECE UNA CONTRASEÑA DE USUARIO:

1.- Debe contener al menos 8 caracteres y no más de 64. Se recomienda combinar números y letras en mayúscula y minúscula, de preferencia no repetir los mismos caracteres. La contraseña distingue mayúsculas y minúsculas, por ello deberá de recordar las letras que escribe en mayúscula. En caso de incluir caracteres que no sean alfa-numéricos hay que averiguar primero cuáles son los que el sistema permite.

2.- Nunca utilice una contraseña que resulte fácil de averiguar como su fecha de nacimiento o el nombre de sus hijos. Su contraseña no debe contener su nombre de correo electrónico, sus apellidos o la respuesta a su pregunta secreta. Tampoco se deben de utilizar derivados de estos, ni datos personales que se puedan llegar a indagar fácilmente.

3.- Nunca escriba su contraseña en papel. Elija una contraseña que pueda recordar (la contraseña debe de ser fácil de recordar para no tener que escribirla y también es deseable que se pueda escribir rápidamente sin necesariamente tener que mirar el teclado, o bien, no tener que depender demasiado de este hecho).

4.- No utilice palabras de diccionario en ningún idioma. En la actualidad existen muchos programas para tratar de develar claves que basan su ataque en técnicas de diccionario y de fuerza bruta.

5.- Nunca envíe su contraseña por correo electrónico o en un mensaje instantáneo (obviamente tampoco mencionarla en una conversación telefónica, ni faltar a la discreción de manera alguna).

6.- No se recomienda poner la misma contraseña en todas partes. Esto es, evite usar exactamente la misma clave en distintos sistemas y archivos.

7.- Procure no mantener sus contraseñas indefinidamente. Trate de cambiarlas con cierta regularidad.

8.- Existen varias maneras de plantear una contraseña que no sea débil. Por ejemplo, utilice las primeras letras de una frase u oración que no sea tan conocida (puede combinarla con números o letras), o bien, se puede elegir palabras sin sentido pero que sean pronunciables, etc.

9.- Si se trata de una contraseña para acceder a un sistema procure que esta solamente admita un número limitado de intentos y se bloquee. En caso de que esto suceda frecuentemente, que también pueda enviar un aviso al administrador

http://www.perantivirus.com/sosvirus/pregunta/antiviru.htm

Publicado por aLeKSiThApH en 10:11 0 comentarios

viernes, 23 de octubre de 2009

P21: MANTENIMIENTO DE DISCO DURO

1.-QUE ES DESFRAGMENTAR?

Desfragmentar es una tarea que realiza nuestro pc para reordenar los datos de una unidad de almacenamiento de modo que se aproveche mejor el espacio.

2.-PARA QUE SIRVE?

Para acceder más rápido a las aplicaciones y mejorar los tiempos de busquedas en nuestros discos duros.

3.-INDIQUE LOS PASOS ?

1.- Inciar el pc en modo a prueba de fallos. (F8 antes de cargar windows)

2.- Ejecutar la aplicación Scandisk. (seguir los pasos 4 y 5 y pulsar en comprobar ahora)

3.- Desactivar el protector de pantalla y programas en segundo plano.

4.- Abrir Mi PC.

5.- Clic con el botón secundario en el volumen de disco que quiere desfragmentar y, después, en Propiedades.

6.- En la ficha Herramientas, haga clic en Desfragmentar ahora.

7.- Haga clic en Desfragmentar./

http://rubendomfer.blogspot.com/2006/08/desfragmentar-windows.html

4.-QUE ES FORMATEAR?

Dar formato a un dispositivo de almacenamiento masivo. Consiste en borrar todo el contenido de la unidad y asignarle un sistema de archivos. Ésta será visible y las demás estarán ocultas, sólo accesibles a través del sistema operativo.

http://www.hard-h2o.com/diccionario-informatico_d-f.html

5.-INDIQUE LOS PASOS?

1)Lo primero que es muy conveniente es que la versión del Windows que se desee instalar sea booteable, esto es que al iniciar la máquina el cd pueda ser leido y arranque desde allí, generalmente las versiones son de este tipo. Si no saben si es booteable o no, prueben yendo al setup del bios y configuren para que la computadora inicie desde el cd rom, y si les da un menú, elijan "Iniciar con compatibilidad de CD-Rom". Esto crga unidades virtuales en la máquina con los archivos y comandos del sistema. Generalmente en una unidad se cargan los del sistema y otra unidad sirve para acceder a los datos del CD. Generalmente A para el sist y D para el CD, igual pueden comprobar que archivos hay en cada unidad haciendo DIR/P.

2)Entre los archivos que carga el cd esta el comando format. Para utilizarlo vayan al prompt (A:\> o el que sea) y escriban la secuencia formatear

3)Se les alertará que se están por eliminar todos los datos de la unidad C, si están seguros de la operación, pongan que si.

4)Una vez que haya terminado, deben ir a la unidad que contiene los datos del CD y escribir "Instalar", para verificar si estan en la unidad correcta hagan un DIR y fijense si el archivo instalar.exe se encuentra ahí y entonces estarán en la unidad correcta.

5)Luego van a tener que seguir los pasos que se les indique en el programa de instalación de Windows y una vez terminado listo. (MUY IMPORTANTE: Asegúrense de tener el cd de la placa madre de la computadora que es la que tiene los drivers para que después todos los dispositivos funcionen bien).

6.-COMO SE LIBERA ESPACIO LIBRE EN EL DISCO DURO?

LOS PASOS SON : Te vas a inicio todos los programas accesorios herramientas de programa y

liberador de espacio en disco

http://www.trucoswindows.com/truco_para/truco_para.php/truco/228

Publicado por aLeKSiThApH en 9:24 0 comentarios

P:20 COMPRESION Y DESCOMPRESION DE ARCHIVOS UTILIZANDO LAS HERRAMIENTAS DE WINDOWS

*REALIZA UNA COMPRESION DE ARCHIVOS POR MEDIO DE LAS HERRAMIENTAS DE WINDOWS (NO WINZIP) Y PRESENTAR LA PRACTICA TERMINADA.

ESCRIBIR LOS PASOS:

PRIMERO SELECCIONAS LA CARPETA O ARCHIVO QUE QUIERES COMPRIMIR Y LA SELECIIONAS DAS CLIK DERECHO Y SELECCIONAS ENVIAR A: Y TE APARECE UNA VENTANITA SELECCIONAS LA PRIMERA OPCION QUE ES CARPETA COMPRIMIDA EN ZIP Y SALE OTRA PEQUEÑA VENTANITA LE DAS CLIK EN SI Y YA ESTA LISTO.

OTRO PASO ES DAR CLICK DERECHO EN PROPIEDADES Y SELECCIONAR OPCIONES AVANZADAS Y PONER FLECHITA EN COMPRIMIR CONTENIDO PARA AHORRAR ESPACIO EN DISCO Y PARA DESCOMPRIMIR ASES LOMISMO PERO LE QUITAS LA FLECHITA AL OPCION QUE ESCOGISTE.

Publicado por aLeKSiThApH en 9:24 0 comentarios

miércoles, 14 de octubre de 2009

P19: CONFIGURACION DEL AMBIENTE DE TRABAJO

-CAMBIAR EL AMBIENTE DE TRABAJO DE SU PC DE ACUERDO A LO SIG.

1. cambiar el fondo del escritorio con el logo del cobach CBBC:

pasos: Solo buscas en google la imagen del cobach en imagenes despues que salga la imagen que tu quieras le pones en archivo guardan imagen en mis documentos y despues cierras todas las ventanas y das click derecho seleccionas la opcion de opciones te aparece un cuadro y eliges la pestaña de escriutorio le pones en examinar en donde guardaste la imagen la seleccionas y pones aceptar y ya te aparece de fondo .

2. escribir como protector de pantalla (sceern saver) . Tu nombre y un saludo que aparesca cada minuto que este sin uso:

primero cierras todas las ventanas das click derecho en opciones y seleccionas la pestaña de protector de pantalla le pones en texto de 3D y te metes a un ladito esta configuracion te mes y sale una ventana y esta señalado texto personalizado le borras lo que salga y le pones tu nombre y tu saludo el movimiento que desees y aceptar .(cambiar la fuente si tu quieres)

3.cambiar la apariencia de las ventanas, haciendo combinacion de colores:

Al igual que lo demas te metes en opciones y seleccionas la pestaña de apariencia y te aparece una ventana donde le cambias el estili de ventana windows xp o windows antiguo

4.cambiar el tipo de las letras de las ventanas:

Al igual que el de arriba solo seleccionas el tipo de letra que tu quieras.

5. cambiar el puntero del mouse a un dinosaurio.

Al igaul que en los demas entras a inicio despues panel de control seleccionas impresoraaas y otros hardware y seleccionas el mouse y le das click a la pestaña de punteros y seleccionas el de dinosaurio.

6.que el puntero del mouse se despliegue con sombra.

PRESENTAR LA PRACTICA YA TERMINADA.

*En el blog debera explicar cuales son los pasos que siguio para realizarla.

Publicado por aLeKSiThApH en 11:52 0 comentarios

P18: ADMINISTRACION DE ARCHIVOS

-MANIPULACION DEL INTERFAZ Y ADMINISTRACION DE ARCHIVOS MEDIANTE EL USO DEL TECLADO

Sirve para la organización de archivos y directorios.

Se utiliza para mover y copiar archivos, iniciar aplicaciones, imprimir documentos, crear directorios y mantener discos.

El Administrador de Archivos es una potente aplicación que sirve para la organización de archivos y directorios.

Se utiliza para mover y copiar archivos, iniciar aplicaciones, imprimir documentos, crear directorios y mantener discos.

Para trabajar con el administrador de Archivos, se utilizan ventanas de directorio en las cuales se representa gráficamente la estructura de directorio del disco con los archivos y directorios que contienen.

El Administrador de Archivos se inicia como el resto de aplicaciones, la primera vez que se inicie el icono del Administrador de Archivos aparecerá en el grupo Principal del Administrador de Programas.

La ventana del administrador de archivos

En las ventanas de directorio se muestran los archivos y directorios existentes en un disco. Esta ventana aparece dividida en dos mitades por una barra divisora:

Izquierda: Aparece el árbol de directorios.

Derecha: El contenido del directorio actual.

El árbol de directorios muestra la estructura completa de directorios y subdirectorios de la unidad actual. Esta estructura comienza en la parte superior izquierda mostrando el directorio raíz, los demás directorios partirán de éste.

El directorio raíz se crea cuando se da formato a un disco. Viene representado por una barra inversa (\). La mitad derecha de la ventana del directorio muestra el nombre de los archivos y los subdirectorios de la unidad actual.

Una ventana de directorio está compuesta por los siguientes elementos:

Ruta de Acceso del Directorio:

La ruta de acceso del directorio actual se presenta en la barra de título de la ventana de directorio.

Iconos de Dispositivos:

Representan las unidades disponibles en el Administrador de Archivos. Estas unidades pueden ser de las siguientes: unidad de disquete, unidad de disco duro, unidad de la red (si la hay), unidad de disco RAM (si la hay) y unidad de CD-ROM (si existe).

Nombre del Volumen:

Es un nombre de 11 caracteres que opcionalmente puede asignase a un disco.

Nombre de la Red:

El nombre de la red es el nombre asignado a la unidad de red si ésta existe. Si se selecciona una unidad de red aparecerá el nombre de la red en vez del nombre de la etiqueta de volumen.

Iconos de Directorio:

Los iconos de directorio representan a los directorios que existen en el disco.

Directorio Actual:

El icono de directorio actual se representa con un icono de una carpeta abierta en el árbol de directorios. Los comandos del administrador de archivos afectan al directorio actual.

Iconos de Archivos:

Un icono de archivo junto con un nombre de archivo en la lista de contenido indica el tipo de archivo del que se trata.

Icono de Ascenso:

El icono de ascenso le permite acceder al nivel inmediatamente superior de la estructura del árbol de directorios.

Barra Divisoria:

Esta barra divide a la ventana de modo que se pueda ver a la vez el árbol de directorios y la lista de contenidos.

http://www.wikilearning.com/curso_gratis/el_administrador_de_archivos-menu_ver_y_menu_arbol/19744-5

Publicado por aLeKSiThApH en 11:51 0 comentarios

viernes, 9 de octubre de 2009

P17: INSERCION DE COMANDOS

INVESTIGA CUALES SON LOS COMANDOS PARA MS-DOS:

Comandos internos

CD o CHDIR - Cambia el directorio actual.

CD nombre_directorio Cambia al directorio jerárquicamente inferior.

CD \*PATH - Especifica trayectorias, en las cuales el sistema operativo busca archivos ejecutables. Es un comando que se suele escribir en el Config.sys y en archivos de procesos por lotes.

CLS - Limpia todos los comandos y toda la informacion que hay en pantalla, excepto la letra de la unidad usada (Por ejemplo C:\)

DIR - Lista los directorios y archivos de la unidad o directorio actual.

PROMPT- Cambia la línea de visualización de la orden.

RD o RMDIR

REM - Permite insertar comentarios en archivos de proceso por lotes.

REN o RENAME - Renombra archivos y directorios.

SET - Asigna valores a variables de entorno.

TIME - Visualiza o cambia la hora del reloj interno.

TYPE - Muestra el contenido de un fichero. Se utiliza, principalmente, para ver contenidos de ficheros en formato texto.

VER - Muestra la versión del Sistema Operativo.

VOL - Muestra la etiqueta del disco duro y su volumen (si lo tiene)

Comandos externos

ATTRIB - Sin parámetros, visualiza los atributos de los directorios y archivos. Con parámetros, cambia los atributos de directorios y archivos.

Los atributos de los directorios, y los ficheros son: de lectura (r), de escritura (w), de archivo (a), oculto (h), de sistema (s). Parámetros: signos (más o menos) y letras r, w, a, y h "v". Ejemplo: Attrib +r *.* (atributo de sólo lectura, para todos los ficheros de ese directorio)

APPEND - Sirve para especificar trayectorias para ficheros de datos.

BACKUP - Ejecuta una copia de seguridad de uno o más archivos de un disco duro a un disquete.

CHKDSK - Verifica si hay errores en el disco duro. (Tambien se puede utilizar para corregirlos con el paramentro "/F")

DELTREE - Borra un directorio sin importar que contenga subdirectorios con todos sus contenidos.

DISKCOPY - Permite hacer una copia idéntica de un disquete a otro, pertenece al grupo de las órdenes externas.

DOSKEY - Permite mantener residentes en memoria RAM las órdenes que han sido ejecutadas en el punto indicativo.

FC - Compara ficheros.

FORMAT - Permite crear la estructura lógica, en una unidad física de almacenamiento (discos duros, disquetes y unidades de almacenamiento masivo).

/s: Crea un diskette de arranque del sistema, en una unidad.

/q: Crea un formato rápido, del diskette.

/u: Formatea de forma incondicional.

/f:xxx: Formatea especificando el tipo de disquete (ejemplos /f:720 ó /f:1.44)

Se pueden utilizar estos parámetros combinados.

KEYB - Establece el idioma del teclado según el parámetro adicionado (Ejemplo: KEYB SP para el teclado español).

LABEL - Muestra o cambia la etiqueta de la unidad de disco duro.

MEM - Muestra la memoria RAM, el espacio ocupado y el espacio libre.

MOVE - Mueve o cambia de posición un directorio y/o ficheros. También renombra subdirectorios.

SUBST - Crea una unidad lógica virtual a partir de un directorio.

TREE - Presenta en forma gráfica la estructura de un directorio.

000000000000000000000000000000000000000000000000000000000000000000000000000000000000

Teclas generales de Windows

Función Teclas

Copiar CTRL+C

Cortar CTRL+X

Deshacer CTRL+Z

Pegar CTRL+V

Activar barra de menús en el programa F10

Cambiar a la última ventana que utilizó ALT+TAB

Cerrar la ventana actual en programas con Interfaz de documentos múltiples, (MIDI) CTRL+F4

Cerrar la ventana actual o salir de un programa ALT+F4

Eliminar SUPRIMIR

Ejecutar el comando correspondiente en el menú ALT+letra subrayada del menú

Mostrar Ayuda acerca del elemento del cuadro de diálogo seleccionado F1

Mostrar menú contextual para elemento seleccionado MAYUS+F10

Mostrar menú Inicio CTRL+ESC

Mostrar menú del sistema para programas MDI ALT+GUION (-)

000000000000000000000000000000000000000000000000000000000000000000000000000000000000

Para el Escritorio, Mi PC y el Explorador de Windows

Función Teclas

Cambiar el nombre de un elemento F2

Copiar un archivo CTRL al arrastrar el archivo

Actualizar el contenido de una ventana F5

Seccionar todos los elementos CTRL+E

Ver propiedades de un elemento ALT+ENTRAR o ALT+DOBLE CLICK

Omitir reproducción automática al insertar un CD MAYUSCULAS al insertar el CD

Mostrar BUSCAR todos los archivos F3

Eliminar elemento sin enviarlo a la Papelera MAYUSCULAS+ELIMINAR

Mostrar menú contextual del elemento Tecla APLICACION

Crear un acceso directo CTRL+MAYUSCULAS al arrastrar el archivo

000000000000000000000000000000000000000000000000000000000000000000000000000000000000

Sólo Internet Explorer

Función Teclas

Avanzar entre marcos CTRL+TAB

Avanzar entre vínculos TAB

Abrir una nueva ventana CTRL+N

Activar un vínculo seleccionado ENTRAR

Actualizar la página actual F5

Ir a la página anterior ALT+FLECHA IZDA.

Ir a la página siguiente ALT+FLECHA DCHA.

Ir a una nueva ubicación CTRL+O

Retroceder entre marcos MAYUSCULAS+CTRL+TAB

Retroceder entre vínculos MAYUSCULAS+TAB

Desplazarse hacia el final del documento FLECHA ABAJO

Desplazarse hacia el principio de un documento FLECHA ARRIBA

Desplazarse hacia el final del documento en incrementos mayores AV PAG

Desplazarse hacia el principio del documento en incrementos mayores RE PAG

Detener descarga de página ESC

Ir al principio del documento INICIO

Ir al final del documento FIN

Imprimir página actual CTRL+P

http://www.jmcweb.org/windows.asp

http://www.monografias.com/trabajos17/ms-dos-comandos/ms-dos-comandos.shtml

Publicado por aLeKSiThApH en 9:30 0 comentarios

P16:RECUPERACION DE LA INFORMACION

RECUPERAR LA CARPETA ENCRIPTADA:

Pasos para recuperar la carpeta encriptada en el escritorio:

1.-Seleccionar la carpeta encriptada

2.-Dar click derecho y aparece winzip

3.-Seleccionar winzip aparece una ventanita y seleccionar EXTRACT TO

4.-Despues aparece otra ventanita con una señorita y hay dos opciones seleccionamos USE EVALUATION VERSION

5.-Aparece otra ventana con varias carpetas y seleccionas escritorio y despues extract to

6.-Aparece una pequeña ventana donde tienes que poner la contraseña

7.- I listo esperas y ya.

Publicado por aLeKSiThApH en 9:17 0 comentarios

jueves, 8 de octubre de 2009

P15: COMPRESION Y ENCRIPTAMIENTO DE ARCHIVOS

CONCEPTOS DE COMPRESION:

La compresión es un caso particular de la codificación, cuya característica principal es que el código resultante tiene menor tamaño que el original.

La compresión de datos consiste en la reducción del volumen de información tratable (procesar, transmitir o grabar). En principio, con la compresión se pretende transportar la misma información, pero empleando la menor cantidad de espacio.

http://es.wikipedia.org/wiki/Compresi%C3%B3n_de_datos

CONCEPTOS DE ENCRIPTAMIENTO:

El encriptamiento es una forma efectiva de disminuir los riesgos en el uso de tecnología. Implica la codificación de información que puede ser transmitida vía una red de cómputo o un disco para que solo el emisor y el receptor la puedan leer.

La información es encriptada por el emisor utilizando un programa para "confundir o entremezclar" la información utilizando un código "asegurado".

http://aceproject.org/main/espanol/et/ete08.htm

CONCEPTO DE CODIGO:

El código es el conjunto de instrucciones que permite la codificación y descodificación de la información que se transmite de manera que pueda ser intercambiada en forma comprensible entre la fuente y el destino.

En el caso puntual de la computación, podemos referirnos por un lado al código Fuente y por el otro, al código Objeto.

http://www.mastermagazine.info/termino/4320.php

CONCEPTO DE PASSWORD:

Una contraseña o password es una serie secreta de caracteres que permite a un usuario tener acceso a un archivo, a un ordenador, o a un programa. En sistemas multiusos, cada usuario debe incorporar su contraseña antes de que el ordenador responda a los comandos.

Las contraseñas ayudan a asegurar que los usuarios desautorizados no tengan acceso al ordenador. Además, los ficheros de datos y los programas pueden también requerir una contraseña.

Idealmente, la contraseña debe ser algo que nadie pueda adivinar.

PASOS PARA REALIZAR COMPRESION Y ENCRIPTAMIENTO:

1.- Click derecho ala carpeta que queremos encriptar

2.-Seleccionar WINZIP

3.-Seleccionar ADD TO ZIP FILE

4.-Aparece una ventana salen dos opciones seleccionar la que dice USE EVALUATION VERSION

5.- Aparece una ventana y en options dar click en ENCRYPT ADDED FILES y hacer click en ADD

6.-Sale una pequeña ventana dar click en ok

7.-Poner la contraseña dos veces y ok

8.- esperas un momentito y aparece la carpeta encripatda . antes: 17.99mb despues:14.60mb

Publicado por aLeKSiThApH en 9:40 0 comentarios

P14: INVESTIGACION DE CAMPO DE BACK UP

REALIZA UNA ENTREVISTA EN UNA EMPRESA SOBRE SUS POLITICAS DE RESGUALDO DE INFORMACION QUE MANEJAN.

1.- QUE TIPO DE DISPOSITIVOS DE ALMACENAMIENTO UTILIZAN?

memorias usb o dispositivos de memoria

2.- QUE TIPO DE RESPALDO UTILIZAN ?(SOFTWARE)

deepf reeze

3.- QUE TIPOS DE ARCHIVOS SON LOS QUE RESPALDAN?

cuentas de las bentas que se yeban a cabo en las makinas y tambien informacion como las cuentas de benta y de presios de cada benta

4.- ESTAN CONECTADOS A UNA RED?

si

5.- QUE TOPOLOGIA UTILIZAN? anillos ,bos-lineal,estrella,arbol,internet

lineal

6.-QUE EXTENSION MANEJAN DE RED? (lan,man,wan)

E sa es una wan

7.- CUALES SON LAS POLITICAS DE SEGURIDAD QUE MANEJAN?

esta informacion tambien es privada

del officce depot

rodriguez herrera cinthia

ortiz gonzales abigail

soltero cruz jonathan

ramirez sanches adan

Publicado por aLeKSiThApH en 9:40 0 comentarios

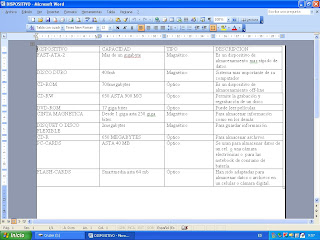

P13: DISPOSITIVOS DE ALMACENAMIENTO OPTICO Y MAGNETICO

Publicado por aLeKSiThApH en 9:39 0 comentarios

P12: POLITICAS DE SEGURIDAD DE RESPALDO

1.- CUALES SON LAS EXIGENCIAS QUE DEBEN CUMPLIR LOS MEDIOS DE ALMACENAMIENTO?

1. Ser confiable: Minimizar las probabilidades de error. Muchos medios magnéticos como las cintas de respaldo, los disquetes, o discos duros tienen probabilidades de error o son particularmente sensibles a campos magnéticos, elementos todos que atentan contra la información que hemos respaldado allí.

2. Estar fuera de línea, en un lugar seguro

3. La forma de recuperación sea rápida y eficiente

http://www.monografias.com/trabajos14/respaldoinfo/respaldoinfo.shtml

2.- QUE ES SEGURIDAD FISICA?

la Seguridad Física consiste en la aplicación de barreras físicas y procedimientos de control, como medidVolumen de información a copiar

http://www.segu-info.com.ar/fisica/seguridadfisica.htm

3.- QUE ES SEGURIDAD LOGICA?

la Seguridad Lógica consiste en la aplicación de barreras y procedimientos que resguarden el acceso a los datos y sólo se permita acceder a ellos a las personas autorizadas para hacerlo.

http://www.segu-info.com.ar/logica/seguridadlogica.htm

4.- CUALES SON LOS DIFERENTES TIPOS DE COPIAS QUE CONDICIONAN AL VOLUMEN DE INFORMACION?

Se pueden adoptar diferentes estrategias respecto a la forma de la copia, que condicionan el volumen de información a copiar, para ello la copia puede ser:

Copiar solo los datos.

Copia completa.

Copia incremental, en esta solamente se almacenan las modificaciones realizadas desde la ultima copia de seguridad.

Copia diferencial, se almacenan los ficheros completos que han sido modificados.

Tiempo disponible para efectuar la copia. El tiempo disponible para efectuar la copia de seguridad es muy importante, ya que el soporte utilizado, unidad de grabación y volumen de datos a almacenar, puede hacer que el proceso de grabación de los datos dure horas, y teniendo en cuenta que mientras se efectúa el proceso es conveniente no realizar accesos o modificaciones sobre los datos objeto de la copia, este proceso ha de planificarse para que se suponga un contratiempo en el funcionamientos habitual del sistema de información.

Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

5.- CUALES SON LAS MEDIDAS DE SEGURIDAD QUE SE UTILIZAN PARA GARANTIZAR UNA BUENA RECUPERACION DE DATOS?

estos son algunas de las medidas de seguridad para la recuperacion de datos

a) La tipología de los datos y el tratamiento concreto que se realiza de los mismos.

b) La dimensión y estructura de los sistemas de información.

c) El estado de la tecnología.

6.- MENCIONE 5 TIPOS DE SOFTWARE COMERCIALES QUE SE UTILIZEN PARA RESPALDAR INFORMACION?

algunos software comercial son : Linux como Lindows, Xandrows ,Rxart,Belisoft y Libranet.

Publicado por aLeKSiThApH en 9:39 0 comentarios

miércoles, 23 de septiembre de 2009

P11:RESPALDO DE LA INFORMACION

1)CONCEPTO DE BACK-UP?

Copia de seguridad) Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT, SLR,DLT y VXA).

Los backups se utilizan para tener una o más copias de información considerada importante y así poder recuperarla en el caso de pérdida de la copia original.

http://www.alegsa.com.ar/Dic/backup.php

2)TIPOS DE RESPALDO:

Un respaldo es una copia idéntica de todos los datos en un computador los tipos de respaldo son:respaldos completos , respaldos incrementales, respaldos diferenciales.

3)POR QUE SE DEBE RESPALDAR?

Los respaldos son una parte muy importante del uso que le dé a su computadora. Muchas personas no respaldan su información o, si lo hacen, lo hacen inadecuadamente. Si su disco duro llegara a fallar o sucediera algún otro problema importante, los datos desaparecen y no pueden recuperarse. Es posible recuperar parte de los datos perdidos contratando a empresas de recuperación de datos. Esto, sin embargo, puede ser costoso y Gateway no lo cubre bajo su garantía.

http://mx.gateway.com/support/faqview.html?faq=1121879618&topic=3

4)COMO SE PREPARA PARA RESPALDAR EL SISTEMA?

Mantenga sus datos en un lugar fácil de encontrar. Es más fácil respaldar cuando los archivos de datos están almacenados en una sola carpeta. Si tiene Microsoft? Windows? 95, Windows 98, Windows Me, Windows 2000 o Windows XP, usted tiene un directorio llamado Mis Documentos. Éste es un buen lugar para almacenar todos sus datos y es recomendable que salve sus archivos ahí. Algunos programas instalados salvan datos en otras partes. Haga nota del nombre del directorio donde los programas salvan datos para que pueda incluirse en el respaldo

http://mx.gateway.com/support/faqview.html?faq=1121879618&topic=3#16

5)CUALES SON LOS TIPOS DE ARCHIVOS QUE SE RESPALDAN Y COMO SE ENCUENTRAN?

Antes de respaldar de los datos, considere los siguientes factores:

Los tipos de datos para respaldar

La ubicación de los datos para respaldar

El método y la herramienta de respaldo que desea utilizar

El medio de almacenamiento donde desea guardar el respaldo

1.-Tipo de programa o archivo asociado

2.-Documentos de Microsoft Word

3.-Archivo de imagen

4.-Archivo de música

5.-Directorio personal de Microsoft Outlook

6.-Archivos de carpetas personales de Microsoft Outlook

7.-Hoja de trabajo de Microsoft Excel

Una ubicación común desde donde se puede respaldar los datos es C:\Mis Documentos. Ahí se almacenan documentos de procesador de palabras (como archivos .doc), hojas de cálculo (como archivos .xls) y otros más. Algunas versiones de Windows incluyen carpetas de Mis Imágenes y Mi Música dentro de la carpeta de Mis Documentos. Estas carpetas incluyen fotografías (como archivos .jpg) y música (como archivos .mp3), respectivamente. Éstas también son buenas ubicaciones desde donde respaldar datos.

http://mx.gateway.com/support/faqview.html?faq=1121879618&topic=3#16

Publicado por aLeKSiThApH en 11:58 0 comentarios

P10:MANTENIMIENTO A EQUIPO DE COMPUTO

INTEGRANTES DEL EQUIPO :

RORIGUEZ HERRERA CINTHIA

ORTIZ GONSALEZ ABIGAIL

HIJAR CAÑEDO YAMILETH

ROSAS HERNANDEZ LIZ

RAMIREZ SANCHEZ ADAN

SOLTERO CRUZ JONATHAN

Publicado por aLeKSiThApH en 11:55 0 comentarios

lunes, 21 de septiembre de 2009